Hotline

+49 155 6026 8247

Der Kunde ist ein Unternehmen aus dem Bereich Gesundheitsdienstleistungen, das spezialisierte Software wie CuraSoft einsetzt, um die Einsatzpläne des Pflegepersonals zu verwalten und Rettungswagen zu koordinieren. Die Stabilität der IT-Infrastruktur ist von entscheidender Bedeutung für den täglichen Betrieb des Unternehmens.

Wir übernahmen ein System, das am Rande des Zusammenbruchs stand, und – noch schwerwiegender – einen Kunden, dessen Vertrauen nach schlechten Erfahrungen mit dem vorherigen Freelancer-Team vollkommen erschüttert war. Die ersten Verhandlungen und Überzeugungsarbeit gestalteten sich äusserst schwierig.

Dies war das gravierendste Problem. Die Vorgänger hatten dem Kunden geraten, günstige Gaming Mini-PCs aus China als Arbeitsstationen für das Personal einzusetzen. Diese Geräte waren ab Werk mit Schadsoftware versehen, darunter auch Krypto-Mining-Viren, die sich im gesamten Netzwerk ausbreiteten, die Arbeitsleistung massiv beeinträchtigten und ein enormes Sicherheitsrisiko für die Daten darstellten.

Die Infrastruktur wurde unnötig kompliziert auf Windows Server Core (schwer zu bedienen) und mittels Hyper-V zur Virtualisierung mehrerer Subsysteme (FileServer, Veeam, Docker) aufgebaut. Noch problematischer war die ineffiziente Ressourcenzuteilung, wodurch kritische Anwendungen praktisch lahmgelegt wurden. So bekam die virtuelle Docker-Maschine, auf der das Dokumentenmanagementsystem Paperless lief, nur einen CPU-Kern zugewiesen – sämtliche Dokumentprozesse liefen dadurch extrem schleppend und stockend.

Das Vorgängerteam hatte gemeinsam genutzte Postfächer eingerichtet und Mitarbeitende direkt darin angemeldet, statt für jede Person einen eigenen Account mit passenden Berechtigungen zu vergeben. Als wir auf einen standardkonformen Ansatz umstellen wollten, reagierte der Kunde ablehnend – er vermutete, wir wollten durch „unnötige Arbeit“ nur Zusatzkosten erzeugen, und wollte die gewohnten Prozesse beibehalten. Hier zeigte sich ein grosses psychologisches Hindernis.

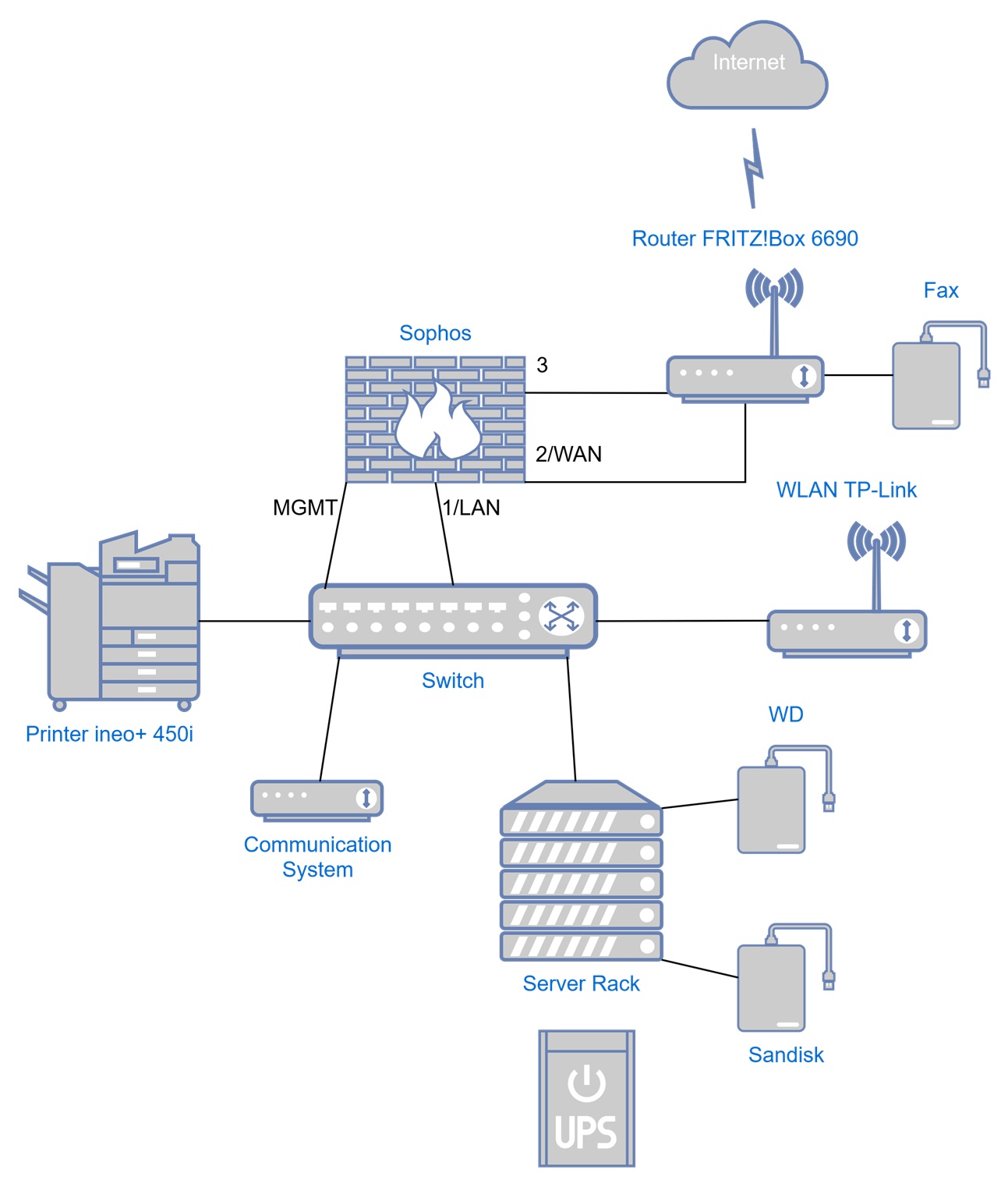

Das interne Netzwerk war in zahlreiche, eigentlich überflüssige Subnetze aufgeteilt, was die Verwaltung erheblich erschwerte. Noch kritischer: Die Firewall-Lizenz war abgelaufen, wodurch das gesamte System ungeschützt Angriffen aus dem Internet ausgesetzt war.

Mit einem Kunden, der sich in Verteidigungshaltung und voller Zweifel befand, musste unsere Lösung entschlossenes technisches Handeln mit transparenter Kommunikation verbinden, um verloren gegangenes Vertrauen wieder aufzubauen.

Sofortmaßnahmen: Verdächtige Geräte wurden isoliert, insbesondere die Mini-PC-Server. Wir setzten Bitdefender Antivirus ein, um Viren und Schadsoftware professionell zu entfernen und das gesamte System, von den Servern bis zu den einzelnen Arbeitsplätzen, gründlich zu säubern.

Wiederherstellung der Schutzbarrieren: Die Firewall wurde umgehend verlängert bzw. ersetzt, um das Netzwerk zuverlässig zu schützen und weitere Angriffe sowie die Ausbreitung von Schadsoftware zu verhindern.

Die unnötig komplexe Hyper-V-Virtualisierung wurde entfernt. Das bereinigte physische Serversystem erhielt ein neues Windows Server-Betriebssystem mit grafischer Oberfläche, um die Verwaltung zu erleichtern.

Wichtige Anwendungen (CuraSoft, Docker Paperless) wurden direkt auf dem Server installiert und bekamen eine angemessene Zuteilung von CPU und RAM. Der Paperless-Dienst erhielt zusätzliche Ressourcen, um einen reibungslosen Betrieb zu gewährleisten und die bisherigen Verzögerungen aufzulösen.

Kurzfristiger Kompromiss: Angesichts des Widerstands des Kunden entschieden wir uns, vorerst keine Änderungen an der Nutzung von Microsoft 365 vorzunehmen, um den Arbeitsalltag nicht zu stören und weitere Spannungen zu vermeiden.

Langfristiger Fahrplan: Stattdessen konzentrierten wir uns darauf, durch Schulungen, Erklärungen und überzeugende Ergebnisse in anderen Bereichen Vertrauen aufzubauen. Sobald das Vertrauen vollständig hergestellt ist, wird die Umstellung auf ein standardisiertes User-Management-Modell in Angriff genommen.

Das Projekt hat einen bemerkenswerten Wandel bewirkt – nicht nur auf technischer Ebene, sondern auch in der Beziehung zum Kunden.

Sämtliche Viren und Mining-Malware wurden vollständig entfernt. Das System ist durch eine lizenzierte Firewall geschützt und gewährleistet die Sicherheit sensibler Geschäftsdaten.

Die Software Paperless sowie weitere Anwendungen laufen nach der gezielten Ressourcenzuteilung reibungslos und schnell. Die Produktivität der Mitarbeitenden konnte dadurch direkt gesteigert werden.

Die Vereinfachung der Server- und Netzwerkarchitektur sorgt dafür, dass der Betrieb und die Wartung künftig einfacher und kostengünstiger ablaufen.

Dies ist das wichtigste Ergebnis. Durch entschlossenes Handeln bei akuten Problemen und Geduld sowie Transparenz bei kooperativen Herausforderungen haben wir Schritt für Schritt das verlorene Vertrauen wieder aufgebaut. Damit entstand eine solide Grundlage für eine langfristige Partnerschaft und den Weg für weitergehende Optimierungsprojekte.